A „direkt elvesztett” USB trükktől a hamis applikációkig: hét mód, ahogy a kártevők bejuthatnak eszközeinkbe

Adathalászat és rosszindulatú spam e-mailek

Az adathalász e-mailek célja többnyire bizalmas információk megszerzése, például a különféle pénzügyi szolgáltatások belépési adatai, a bankkártya ellenőrző kódja (a három számjegy a bankkártya hátoldalán), a PIN-kód vagy más, személyazonosításra alkalmas információk megszerzése egy megbízható intézmény nevével visszaélve. Ezek az e-mailek olyan mellékleteket vagy linkeket is tartalmaznak, melyekre kattintva az eszközt megfertőzik a kártevő programok.

Tipp: ha felismerjük az adathalász üzeneteket, akkor a legtöbbször első ránézésre kiderülhet, hogy átveréssel van dolgunk. Árulkodó jelek lehetnek például a helyesírási hibák, a cselekvésre sürgető üzenet, részletes személyes információk indokolatlan bekérése vagy éppen a gyanús, az eredetivel nem egyező hivatkozott domain név.

Hamis weboldalak

A kiberbűnözők előszeretettel álcázzák magukat híres márkáknak vagy szervezeteknek, hogy minél több gyanútlan áldozatot rávegyenek a kártékony alkalmazások letöltésére. A csalók hivatalosnak tűnő hamis weboldalakat hoznak létre, az eredetire a lehető legjobban hasonlító domain nevet használva: apró eltérés lehet csupán egyetlen betű, vagy karakter is. A rosszindulatú programokat használó weboldalak megpróbálják rávenni a látogatókat, hogy a kártevőket tartalmazó linkekre rákattintsanak, és töltsék le azokat az eszközeikre. Tipp: a hamis weboldalak kártevőinek elkerülése céljából előzetesen mindig keressünk rá a hivatalos domainre egy keresőmotor segítségével. Nem lehet elégszer hangsúlyozni, hogy a gépünkön futó naprakész biztonsági megoldás hatékonyan megvédheti eszközeinket a fenyegetések többségétől, és blokkolja, hogy kártevővel fertőzött weboldalakra látogassunk.

USB meghajtók

A külső meghajtók népszerű eszközei a fájlok tárolásának és az adatok egyszerű hordozásának, azonban ez számos további kockázatot is jelenthet. A kiberbűnözők gyakran használják a „direkt elvesztett” USB trükköt, amivel ráveszik a jószándékú embereket arra, hogy egy ismeretlen talált meghajtót kíváncsiságból csatlakoztassanak a számítógépükre.

Egy rosszindulatú USB meghajtó megnyitása után az eszközünk azonban könnyen megfertőződhet kémprogrammal vagy zsarolóvírussal.

Tipp: ha nem ügyelünk a meghajtónk megfelelő használatára, számítógépünk hamar megfertőződhet. Ezt leginkább valamilyen elismert és naprakész végpontvédelmi megoldás használatával lehet hatékonyan megelőzni, amely még megnyitás előtt átvizsgálja az eszközünkhöz csatlakoztatott külső adathordozót, és azonnal figyelmeztetést küld, ha azon bármi gyanúsat észlel.

P2P fájlmegosztás és torrentek

Bár az évek során a „peer-to-peer” fájlmegosztás és a torrentek az illegális letöltések melegágyává váltak – legyen szó akár szoftverekről, játékokról vagy filmekről – ám eredetileg a fejlesztők ezeket a módszereket legális nyílt forráskódú szoftvereik egyszerű terjesztésére, a zenészek pedig a dalaik ingyenes népszerűsítésére használták fel. Sajnos a kiberbűnözők is előszeretettel élnek ezekkel a lehetőségekkel, és gyakran rosszindulatú kódokat csempésznek a megosztott fájlokba. Az ESET kutatói a közelmúltban bukkantak rá egy olyan kiberbűnözőkből álló csoportra, akik a BitTorrent protokollt és a Tor hálózatot használják a KryptoCibule, a rejtőzködő kriptovaluta tolvaj kártevő terjesztésére. Tipp: a fertőződés kockázatának minimalizálása érdekében érdemes valamilyen ismert virtuális magánhálózatot (VPN) használni, amely titkosítja az adatforgalmunkat és egyúttal védelmet nyújt a kíváncsi tekintetek ellen.

Megfertőződött szoftver

Nem túl gyakran, de előfordulhat, hogy egy fenyegetés közvetlenül támadja a szoftvert. A Windows-os CCleaner 2017-es esete vagy a Macintosh platform alatt futó fertőzött Transmission torrentkliens incidens híres példa valamilyen ismert alkalmazás biztonságának kompromittálhatóságára. Az ilyen jellegű támadások során a bűnözők közvetlenül az alkalmazásba juttatják el a kártevőket, amelyek letöltés után azonnal megkezdik a kártékony ténykedésüket.

Tipp: mivel a CCleanert vagy a Transmissiont eleve megbízható alkalmazásként tartották számon, a felhasználóknak eszükbe sem jutott ezeket alaposabban megvizsgálni letöltés előtt – érdemes lehet tehát óvatosnak lennünk a szoftverek letöltése esetén, még az olyanoknál is, melyeket előzőleg megbízhatónak gondoltunk. A szakértők szerint ugyanakkor a naprakész vírusvédelem használata mellett sem szabad elfelejteni az alkalmazások frissítéseinek és javítócsomagjainak rendszeres letöltését, ugyanis általában a biztonsági javítócsomagok feladata az érintett alkalmazások sebezhetőségeinek befoltozása.

Kéretlen reklám

Számos weboldalt elborítanak azok a reklámok, amelyek már a nyitóoldal meglátogatáskor megjelennek, vagy akkor ugranak fel, amikor rákattintunk a honlap valamelyik elemére. Bár ezen kéretlen reklámok alapvető célja a bevételgenerálás lenne a weboldal üzemeltetője számára, de bizonyos esetekben emellett még kártevőkkel is tele vannak, amiket aztán gyanútlanul rátölthetünk az eszközünkre pusztán azzal, hogy előzőleg rájuk kattintottunk. Bizonyos reklámok félelemkeltő taktikákat is alkalmazva azt hazudják a felhasználónak, hogy az eszköze állítólag megfertőződött és erre hivatkozva pénzt próbálnak meg kicsalni tőle „helyreállítás” címén. Tipp: a kéretlen reklámok jelentős részét el lehet kerülni egy megbízható reklámblokkoló bővítmény használatával a böngészőnkben – ahogy a neve is utal rá, ez megakadályozza a reklámok megjelenítését a meglátogatott weboldalakon. Szintén jó megoldás lehet eleve elkerülni a túl sok ilyen típusú reklámot tartalmazó gyanús weboldalakat.

Hamis alkalmazások

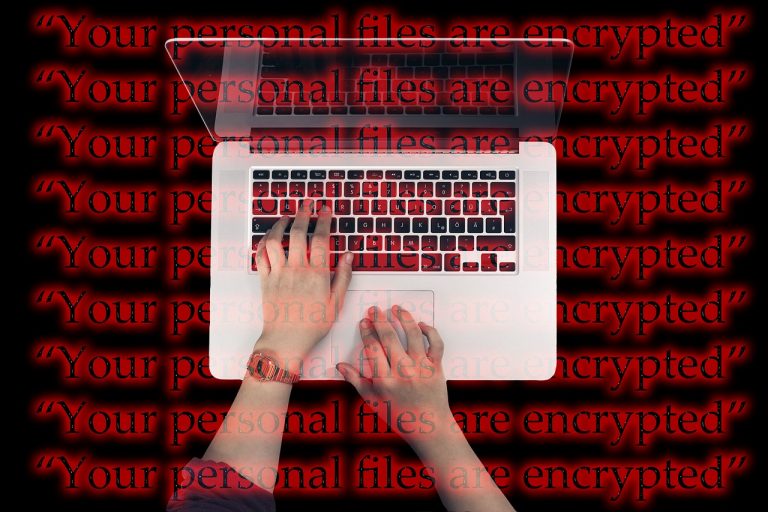

Az ilyen alkalmazások hitelesnek látszanak, ezáltal megpróbálják rávenni a felhasználókat arra, hogy töltsék le a saját eszközeikre, így fertőzve meg azokat. A hamis programok bármilyen álcát ölthetnek: fitnesz-teljesítménymérő, kriptovaluta-számláló vagy akár koronavírus-figyelő alkalmazások képében is feltűnhetnek.

Azonban letöltés után a hirdetett szolgáltatások helyett kártevőket, például zsarolóvírusokat vagy kémprogramokat kapunk.

Tipp: a rosszindulatú appok letöltésének elkerülése érdekében érdemes megbízható fejlesztők által kínált alkalmazásokat választani, ellenőrizhető teszteredményekkel és felhasználói véleményekkel, értékelésekkel. Jó stratégia még az is, ha közvetlenül a fejlesztők weboldaláról, vagy hivatalos ellenőrzött alkalmazás piactérről töltünk le programokat. Továbbá az eszközeink naprakészen tartása számtalan olyan fenyegetéstől is megóvhat bennünket, amelyek az alkalmazások és az operációs rendszerek régebbi verzióiban előforduló sérülékenységeket próbálják kihasználni.

Bár a kiberbűnözők gyanútlan felhasználókat célzó stratégiáinak listája hosszú és minden bizonnyal még tovább bővül majd a jövőben, a kiberbiztonsági szakértők szerint nem kell pánikba esni, hiszen van mód az adataink és eszközeink biztonságának megőrzésére. A fenyegetésekkel szemben a fent említett kiberbiztonsági ajánlások betartásával sikeresen fel lehet venni a harcot, amibe persze beletartozik egy elismert biztonsági megoldás használata, valamint a rendszereink frissen, naprakészen tartása is.

További cikkek a témában:

(Forrás: ESET, Fotó: Getty Images Hungary)