Új Windows 10 fenyegetés és a zsarolóvírusok elleni védekezés alapszabályai

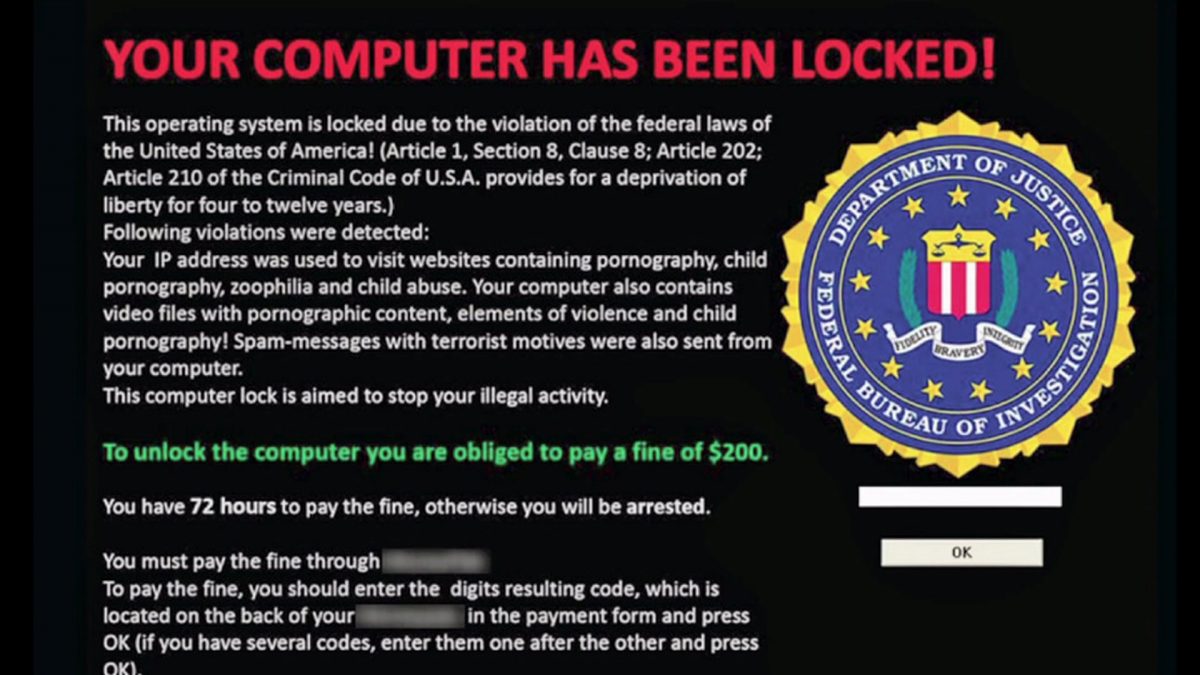

A Szövetségi Nyomozó Iroda (FBI) még 2019 október 2-án nagy hatású fenyegetésről adott ki figyelmeztetést az amerikai vállalkozások és szervezetek számára. Maga a fenyegetés egy zsarolóvírusról szólt, és az FBI már ebben figyelmeztetett, hogy a számítógépes bűnözők "korszerűsítik és fejlesztik technikáikat, hogy a támadásaik hatékonyabbak legyenek és megakadályozzák az észlelést."

Ahogy arról mi is hírt adtunk, New Orleans városában nemrégiben, egy kibertámadást követően rendkívüli állapotot hirdetettek ki, és már önmagában ez elegendő bizonyíték arra, hogy a zsarolóvírusok továbbra is valós és komoly veszélyt jelentenek. Most egy “képességeit már bizonyított” malware, - amely december 23-án "szinte az összes Windows rendszert" titkosította a Maastrichti Egyetemen, - még fenyegetőbbé vált a Windows 10 felhasználók számára.

A biztonsági kutatók felfedezték, hogy a Clop legújabb verziója 663 Windows folyamatot képes leállítani a fájl-titkosítás megkezdése előtt. A Clop bezárhatja a Windows 10 “hostokat” és a Microsoft Office számos alkalmazását. Összefoglaljuk mit lehet eddig tudni.

A Clop rövid története

A Clop először a CryptoMix ransomware termékcsalád meglehetősen egyértelmű változataként jelent meg 2019 márciusában. Abban az időben ez nem tűnt különösebben rendkívülinek, nem utolsósorban azért, mert a CryptoMix 2016 márciusa óta rengeteg kellemetlenséget okozott. A Clop mögött álló kiberbűnözők azonban már azokban a korai időkben is megpróbálták módosítani a rosszindulatú programok fenyegetését: a Clop komplett hálózatokat vett célba, nem csupán az egyes Windows gépeket.

Lawrence Abrams, a Bleeping Computer újságírója számára 2019 november 22-én vált nyilvánvalóvá, hogy Clop megpróbálja letiltani a Windows Defender alkalmazást, valamint eltávolítani a Microsoft Security Essentials és a Malwarebytes Anti-Ransomware védelmét. Akkor úgy gondolták, hogy a Clop támadások mögött az oroszul beszélő TA505 bűnözői csoport lehetett. A legutóbbi Clop-támadás, - és eddig a legnagyobb, - a hollandiai Maastricht egyetemét 2019. december 23-án ért attak volt.

A Clop Windows 10 alkalmazás-gyilkossá válik

A kiberfenyegetést jelentő szoftverek előállítóinak vita nélküli favoritja minden évben a Windows 10. Jellemző volt ez a tavalyi támadások során mindenkire, az olyan APT támadó (advanced persistent threat) csoportoktól, mint például a Thallium, - amelyre a Microsoft nemrégiben határozott ellencsapást mért, - egészen a Snatch Team-szerű számítógépes bűnözőkig, amelyek rosszindulatú programokat vezettek be a Windows 10 biztonsági beállításainak megkerülésére.

Ezért nem is hatott a meglepetés erejével, hogy a Clop mögötti szereplők most a Windows folyamatait vették célba. A zsarolóvírusok általában megpróbálják letiltani a biztonsági szoftvereket, ez többnyire mindig igaz. A Bleeping Computer jelentés alapján azonban az is kiderült, hogy a 2019 végén visszafejtett Clop-változat kódja most már összesen 663 Windows folyamatot is tetszés szerint leállíthat.

"Nem ismeretes, hogy ezeket a folyamatokat pontosan miért állítják le" - mondta Abrams, a Bleeping Computer főszerkesztője. "Különösen az olyanok furcsák, mint a Számológép, a Snagit és a SecureCRT, de lehetséges, hogy titkosítani akarják ezen eszközök némelyikében a használt konfigurációs fájlokat." Lehetséges, hogy a bűnözők csak arra törekszenek, hogy a lehető legtöbb fájlt bezárják, mivel ha nyitva maradnak, lehet, hogy azokat nem lehet majd sikeresen titkosítani.

Annyi bizonyos, hogy a Clop a frissen felfedezett Windows-folyamat bezárási képessége váratlanul nagy kiterjedésű, és mindenféle típusú alkalmazást érint. A teljes lista megnézhető Vitali Kremez kutató elemzésében. Megcélozták az Acrobat, a Számológép, az Edge, a PowerPoint, a Skype, a Word, és az új Windows 10 Your Mobile alkalmazást is, vagyis egyértelmű, hogy széles körű támadásokat hajthatnak végre vele. Maga az alkalmazás-bezárás nem Windows kötegelt fájlként (batch) történik, ehelyett a Clop beágyazta a bezárási funkciót a rosszindulatú program futtatható állományába.

A Clop ransomware kockázatának csökkentése

Mint minden ransomware fenyegetés esetén, a legjobb védekezés a felkészülés. Ez azt jelenti, hogy kiber-ébernek kell maradnunk, tudatában kell lennünk, a rosszindulatú programok terjesztési módszereinek, ezzel növelve azon képességünket, hogy felismerjük a veszélyes e-maileket és mellékleteket, és megfelelő döntéseket hozzunk (pl.: “Nem kattintok”, vagy”Ezt megnyitás nélkül, azonnal törlöm, mert nem éri meg a kockázatot,” vagy ”Mielőtt megnyitom, írok egy emailt Ildinek, hogy tényleg Ő küldte-e.”)

3, 2, 1

Afféle “jó gyakorlatként” biztosítsuk, hogy a rendszerek és alkalmazások legújabb biztonsági frissítései mindig azonnal telepítve legyenek, a böngészők sebezhetőségét például gyakran használják ki kiberbűnözők zsarolóprogramok telepítésére. A felhasználók oktatásán és a megfelelő frissítés-kezelésen túlmenően az ellenőrzött mappahozzáférés alkalmazása szintén javasolt a zsarolóvírusok elleni védekezés érdekében a titkosítási szándék sikeres megakadályozásához. Bármilyen zsarolóvírus elleni tanácsadás hiányos lenne ha nem említenénk a biztonsági másolatok “három, kettő, egy szabályát.”

Ez azt jelenti, hogy a fájlok rendszeres biztonsági mentése nem választható döntés. A biztonsági mentések ideális esetben minden adatunkból három példányban léteznek, két különféle típusú adathordozóra kell kerülniük, és legalább egy példány ne egy gépben vagy internetre kapcsolva legyen elhelyezve, hanem egy polcon, áramtalanítva.

(Forrás: Forbes Képek: )